En el actual panorama empresarial, impulsado por la necesidad de crecer y

diferenciarse, las organizaciones lanzan nuevas aplicaciones y servicios rápidamente

para tomar la delantera en su campo comercial y así conectarse con más personas con

el fin de ampliar el alcance, desarrollar su marca y mantener la presencia en los

dispositivos móviles, brindando a los clientes sus servicios en cualquier lugar y

momento.

Sin embargo, habilitar a los usuarios finales para acceder de forma segura a recursos

autorizados, evitando accidentes como filtración de datos, uso indebido de

credenciales y el secuestro de las cuentas, son algunas de las mayores preocupaciones

que tiene una empresa cuando intenta actuar con rapidez para cumplir los objetivos

comerciales, comenta Ricardo Dos Santos, Gerente de Servicios y Ciberseguridad en

eSoft LATAM, VAD Expert Advantage Partner de Broadcom / Partner Premier de

Symantec y Tier 1 / Partner selecto de VMware.

Con la velocidad y nuevos desarrollos cambió el modelo de las organizaciones. Antes

se acostumbraba a proteger las aplicaciones con un agente web y en el proceso

instantáneamente se aseguraba la aplicación proporcionando autenticación de usuario

y sesión. Esta configuración permitió a los propietarios de aplicaciones hacer crecer el

negocio mediante el desarrollo de nuevas aplicaciones web, y garantizó – en cierta

medida- la seguridad en la entrega de aplicaciones a diferentes usuarios finales (B2C,

B2B, B2E). El resultado fue que las empresas sumaron una cantidad significativa de

recursos protegidos por Web Access Management y federados, a través de SAML

(lenguaje basado en XML que se utiliza para la autenticación mediante la federación de

identidades), pero que con el tiempo se hacen difíciles de administrar.

Más allá de un único perímetro web

“En la actualidad, las empresas son multicanales, con soluciones basadas en API y

orientadas a dispositivos móviles, por lo cual, nadie realmente es dueño del perímetro.

Cada negocio, en diferentes verticales, consume o produce cargas de trabajo de

aplicaciones que podrían estar ejecutándose en cualquier lugar y ningún área de TI

puede controlar el nuevo perímetro con métodos tradicionales”, agrega el directivo.

Y aunque, han resuelto la autenticación usando tokens OpenID Connect, tokens de

acceso OAuth, y luego, tokens de forma independiente para validar el acceso a las

aplicaciones, la realidad es que debe haber una capacidad de seguridad compartida

para poder tomar medidas en todos los end point. Y también debe haber una

plataforma de servicios de seguridad compartida, si los usuarios quieren obtener una

experiencia consistente de inicio y cierre de sesión único, al acceder recursos

protegidos por Web Access Management, federados a través de SAML, en algunos

casos, y por OpenID Connect, en otros.

El sistema IAM (Gestión de Identidad y Acceso, por sus siglas en inglés) es responsable

de proporcionar acceso omnicanal a los recursos autorizados, gestiona las identidades

que se asignan a aplicaciones y sistemas, y proporciona una plataforma para definir y

hacer cumplir la identidad y políticas de acceso para lograr dichas tareas.

Una consideración muy importante que tiene una empresa es cómo implementar un

IAM para nuevas iniciativas, aplicaciones y servicios, en un ambiente en el cual los

mundos perimetral y multiperímetro deben coexistir durante algún tiempo con un

inicio de sesión único y fluido.

“Las empresas pueden implementar la seguridad para cada aplicación de forma

heredada o pueden aprovechar una plataforma moderna, con un enfoque que les

brinda una identidad única compartida y una vista de políticas en múltiples

aplicaciones y servicios compartidos, lo que resulta en alineación y visibilidad

omnicanal”, explica el directivo de eSoft, compañía que brinda los servicios en América

Latina para Broadcom.

Visión holística de las capacidades de la IAM

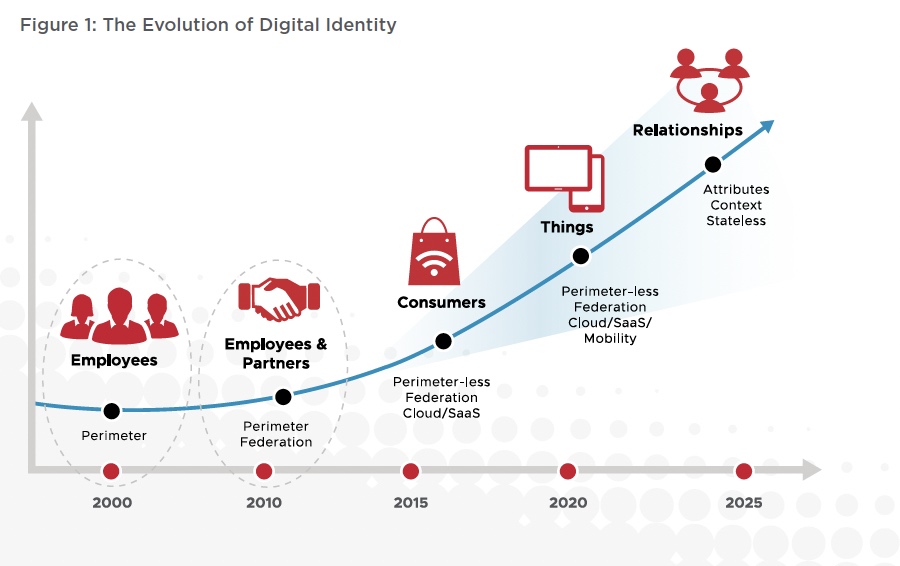

Con la aparición de la nube, los teléfonos inteligentes móviles, el Edge, el aumento

exponencial de las aplicaciones y la evolución continua de los dispositivos conectados

se produce un cambio de paradigma sobre el modo de operación de la gestión de

identidad y acceso centrado en la empresa.

Este cambio da como resultado que el perímetro único desaparezca alrededor de sus

aplicaciones y usuarios, al tiempo que permite que las cargas de trabajo de las

aplicaciones se ejecuten en cualquier lugar, alejándose del centro de datos principal en

el proceso, creando nuevos microperímetros.

Proporcionar acceso seguro a aplicaciones en condiciones en las que están en juego

diferentes microperímetros requiere que las empresas utilicen una gestión de acceso

contextual, dinámica y consciente de la sesión, que requiera tanta (o tan poca)

autenticación y autorización como sea necesario para afrontar el riesgo aceptable.

El resultado final es una organización moderna que debe ser capaz de hacer frente a

esta tendencia para seguir ofreciendo servicios de forma segura, aplicaciones para

usuarios finales a través de cualquier canal, en cualquier momento y lugar,

aprovechando al mismo tiempo los dispositivos modernos para proporcionar una

excelente experiencia de usuario.

Con esta tendencia firmemente en marcha, arraigada en los esfuerzos de

transformación digital empresarial, las cargas de trabajo de las aplicaciones están

abandonando el perímetro del centro de datos, y esto requiere que IAM siga las

aplicaciones. La arquitectura IAM y las mejores prácticas también deben avanzar en

esa dirección.

Al no existir el perímetro único, se requiere un nuevo enfoque para gestionar el

conocido problema de quién tiene acceso a qué. Las empresas deben conectar de

forma segura identidades y aplicaciones/datos a través de diferentes perímetros

utilizando arquitectura y protocolos modernos, y esto requiere un cambio en la forma

en que vemos IAM.

La arquitectura digital de IAM también permite a los profesionales de seguridad de la

empresa no solo satisfacer las necesidades comerciales de la empresa en el futuro,

sino que, al mismo tiempo, amplía el valor de identidad existente que ya protege las

aplicaciones y procesos empresariales.

Esta arquitectura permite a las organizaciones incorporar servicios de identidad

basados en estándares en el tejido de sus aplicaciones, lo que da como resultado una

experiencia de usuario mucho mejor y la eliminación de silos de seguridad y

gobernanza.

Broadcom está en el proceso de redefinir y desarrollar una nueva arquitectura IAM

para abordar las necesidades de sus clientes que atraviesan una transformación digital.

La IAM digital, que respalda los principios de Zero Trust (Confianza Cero), habilita el

negocio e impulsa nuevas oportunidades a través de una arquitectura funcional,

segura y escalable diseñada para abordar la agilidad empresarial que las

organizaciones deben tener para hacer evolucionar sus negocios.

Esta plataforma IAM integral construida según especificaciones nativas de la nube está

destinada a ser una parte integral del tejido de seguridad empresarial.

Totalmente basado en estándares abiertos, permite una rápida integración de

aplicaciones utilizando una solución 100% abierta y con estándares, amplía la

propuesta de valor de las soluciones existentes que las empresas ya tienen

implementadas.

La combinación de servicios IAM y la facilidad de operaciones reduce los costos de

desarrollo, mediante el uso de estándares industriales probados para integrar la lógica

empresarial de IAM en aplicaciones personalizadas utilizando API abiertas.

El cambio hacia arquitecturas modernas basadas en múltiples perímetros, como la

nube, dispositivos móviles, API, etc., requiere una arquitectura IAM digital moderna,

integrada y abierta. Esta arquitectura permite a la empresa implementar de forma

segura sus iniciativas comerciales mientras gestiona el riesgo comercial y cumple con

las regulaciones.

Además, ofrece una plataforma de servicios de seguridad compartida y basada en

riesgos para que las identidades obtengan un SSO/SLO consistente que proteja a las

aplicaciones nuevas y existentes.

Permite que la empresa obtenga las capacidades necesarias de gobernanza para un

mundo multinube y multiperímetro.

Además, se integra con las soluciones de seguridad de Symantec para reforzar la

seguridad de la red, al proporcionar un contexto de identidad más profundo, y

aprovechar la información adicional proporcionada por los controles de seguridad para

hacer que las decisiones de IAM sean más significativas.

En un mundo digital donde los servicios son más interdependientes, la IAM digital,

compuesta por servicios empresariales de IAM respaldados por servicios de seguridad

compartidos, permite a las organizaciones obtener visibilidad de las actividades del

usuario, utiliza análisis inteligentes para determinar el riesgo impuesto y

permite/restringe/gestiona las actividades de estos, en consecuencia, al tiempo que

vela por su satisfacción través de diferentes canales; permite a la organización

conectar de forma segura a cualquier usuario, desde cualquier dispositivo, a cualquier

aplicación, al mismo tiempo que ofrece una UX perfecta y mantiene seguros los activos

de la organización.

Estas soluciones de gestión de identidad y gobernanza están disponibles en

eSoft LATAM, VAD Expert Advantage Partner de Broadcom / Partner

Premier de Symantec y Tier 1 / Partner selecto de VMware.

Síguenos en redes sociales

Twitter: @esoftoficial

Para más información:

Visite: https://esoft.com.co

###

Contactos con medios:

Agencia de Prensa y Relaciones Públicas

Tel: (60-1) 434 2717

E-mail: prensa@syspertec.co

Bogotá – Colombia