Los actores maliciosos han estado agregando un número creciente de troyanos bancarios a Google Play Store a través de cuentagotas maliciosos este año, lo que demuestra que esta técnica es efectiva para evadir la detección.

Colombia. agosto de 2022. Trend Micro Incorporated, el líder en seguridad en la nube, ha alertado que 17 aplicaciones que se podían instalar desde Google Play Store integran el denominado DawDropper, un sistema que descarga de forma remota el código malicioso de troyanos bancarios en los dispositivos infectados.

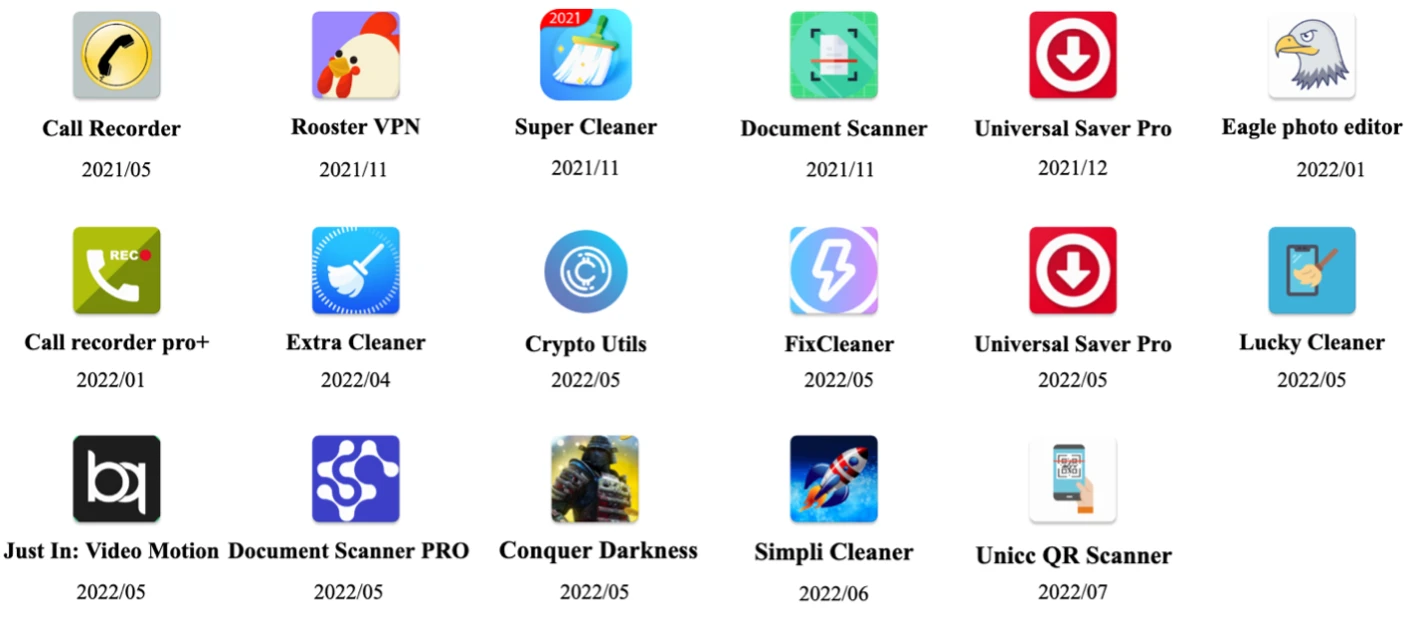

De acuerdo con el reporte, Examinando el nuevo DawDropper Banking Dropper y DaaS en la Dark Web, el equipo investigador a finales de 2021, encontró una campaña maliciosa que usa una nueva variante de cuentagotas que ha denominado DawDropper. Bajo la apariencia de varias aplicaciones de Android como Just In: Video Motion, Document Scanner Pro, Conquer Darkness, simpli Cleaner y Unicc QR Scanner, DawDropper usa Firebase Realtime Database, un servicio en la nube de terceros, para evadir la detección y obtener dinámicamente un dirección de descarga de carga útil. También alberga cargas útiles maliciosas en GitHub. A partir del informe, estas aplicaciones maliciosas ya no están disponibles en Google Play Store.

Aunque estos cuentagotas bancarios tienen el mismo objetivo principal: distribuir e instalar malware en los dispositivos de las víctimas, existen marcadas diferencias en la forma en que estos cuentagotas bancarios implementan sus rutinas maliciosas. Por ejemplo, los cuentagotas bancarios que se lanzaron a principios de este año tienen direcciones de descarga de carga útil codificadas. Mientras que, los cuentagotas bancarios que se lanzaron recientemente tienden a ocultar la dirección de descarga real de la carga útil, a veces usan servicios de terceros como sus servidores Comando Y Control (C&C) y usan servicios de terceros para alojar cargas maliciosas.

De acuerdo con la observación, DawDropper tiene variantes que arrojan cuatro tipos de troyanos bancarios, incluidos Octo, Hydra, Ermac y TeaBot. Todas las variantes de DawDropper usan una base de datos en tiempo real de Firebase Realtime Database, propiedad de Google, por lo que evitaba ser detectado, al tiempo que tenía la posibilidad de tener el acceso a la dirección de descarga del código malicioso, al igual que en GitHub.

Igualmente, el malware también puede deshabilitar el Google Play Protect (que pasa por las aplicaciones de un dispositivo y verifica si hay comportamiento malicioso) y recopila datos del usuario, incluida la identificación de Android de un teléfono móvil infectado, la lista de contactos, las aplicaciones instaladas e incluso los mensajes de texto.

¿Cómo evitar ser víctima de estas campañas?

Los ciberdelincuentes encuentran constantemente formas de evadir la detección e infectar tantos dispositivos como sea posible. En un lapso de medio año, se ha visto cómo los troyanos bancarios han evolucionado sus rutinas técnicas para evitar ser detectados, y cómo ocultar cargas maliciosas en cuentagotas. A medida que haya más troyanos bancarios disponibles a través de DaaS, los actores maliciosos tendrán una forma más fácil y rentable de distribuir malware disfrazado de aplicaciones legítimas. Por lo que Trend Micro prevé que esta tendencia continuará y que se distribuirán más troyanos bancarios en los servicios de distribución digital en el futuro.

Para evitar ser víctimas de aplicaciones maliciosas, los usuarios deben adoptar las siguientes mejores prácticas de seguridad:

-

Siempre revise las valoraciones de las aplicaciones para ver si los usuarios expresan inquietudes inusuales o experiencias negativas.

-

Verifique la información de los desarrolladores y editores de aplicaciones. Evite descargar aplicaciones de sitios web sospechosos.

-

Evite instalar aplicaciones de fuentes desconocidas.

Los usuarios de dispositivos móviles pueden ayudar a minimizar las amenazas que representan estas aplicaciones fraudulentas mediante el uso de soluciones que permitan escanear los dispositivos móviles en tiempo real y bajo demanda para detectar aplicaciones maliciosas o malware para bloquearlas o eliminarlas.

Fuente de redaccion Trend Micro